Ingeniería social: El hacker no necesita un teclado

Mientras estudiaba sobre amenazas digitales, me sorprendió lo fácil que puede ser comprometer la seguridad de una persona u organización sin necesidad de técnicas complejas. Aquí te comparto por qué la ingeniería social debería preocuparte más de lo que crees.

Una técnica silenciosa pero poderosa, que demuestra que el eslabón más vulnerable no está en el sistema, sino en el usuario.

❓ ¿Qué es la ingeniería social?

Es el arte de manipular a las personas para obtener acceso, información o beneficios que normalmente no concederían.

En lugar de vulnerar contraseñas o firewalls, compromete algo más sensible: la confianza humana.

🎯 ¿Qué buscan estos ataques?

• Pérdida de información confidencial

• Extorsión o chantaje

• Malversación de recursos

• Interrupción de redes o servicios

• Acceso no autorizado

🔍 Características clave

Objetivo claro: obtener algo de valor para el atacante.

Método emocional: urgencia, empatía, miedo o autoridad falsa.

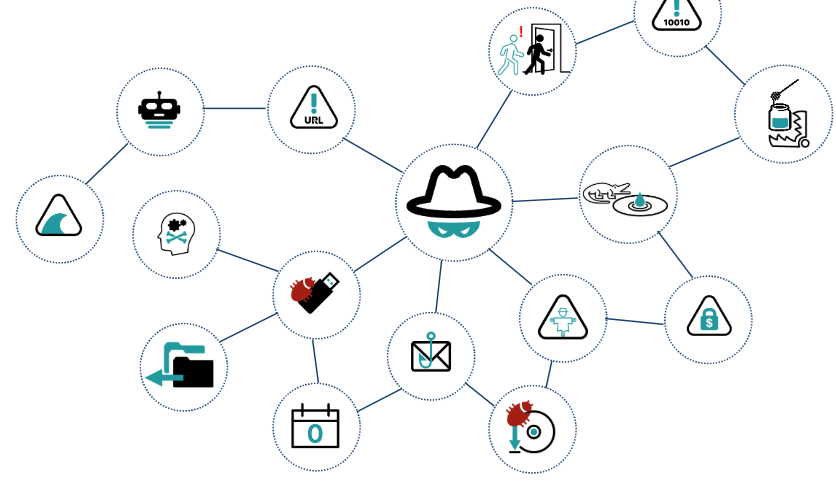

🧰 Principales técnicas

Suplantación de identidad: el atacante se hace pasar por alguien más.

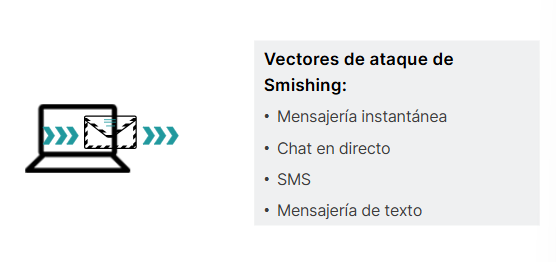

Smishing: mensajes SMS con enlaces falsos o alarmas urgentes.

Vishing: llamadas falsas que intentan obtener información sensible.

Quid Pro Quo: se ofrece algo útil a cambio de datos o acceso.

Pretexting: el atacante crea una historia creíble para obtener información.

Baiting: utiliza un “cebo” como un USB infectado o un archivo atractivo.

Tailgating: accede físicamente siguiendo a alguien autorizado.

💣 Ataques derivados

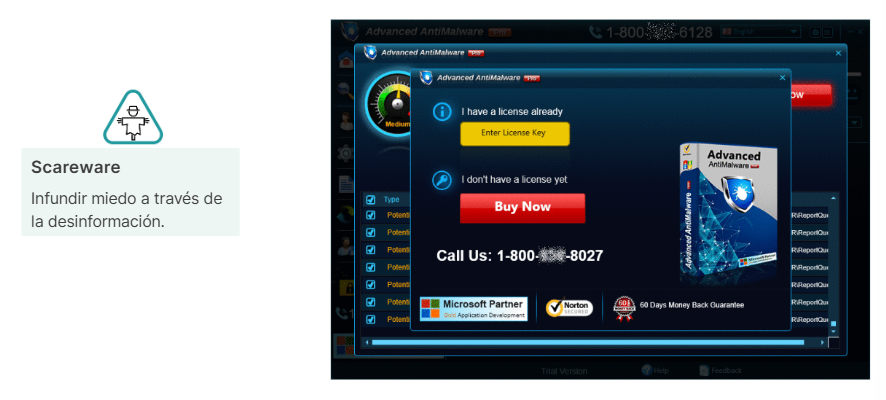

Scareware: mensajes falsos que generan miedo para inducir acción.

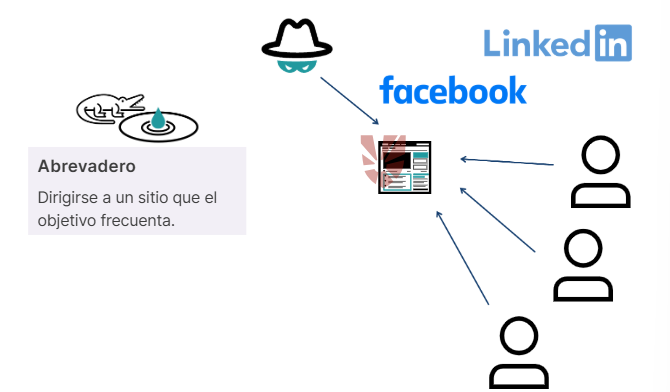

Watering Hole: infectar sitios frecuentados por la víctima.

Honeypot: sistemas trampa diseñados para atraer y estudiar atacantes.

⚠️ Señales de alerta

• Te presionan a actuar rápido

• Solicitan información sensible o confidencial

• Errores ortográficos o URLs sospechosas

• Promesas poco creíbles o recompensas exageradas

• Archivos o enlaces inesperados

🎬 El caso real de Frank Abagnale

Entre los 16 y los 21 años, Frank Abagnale se convirtió en uno de los estafadores más ingeniosos del mundo.

Sin conocimientos técnicos, logró engañar a bancos, aerolíneas, hospitales y universidades. ¿Cómo lo hizo? Con papeles falsos, carisma, y la confianza de los demás.

Se hizo pasar por piloto de Pan Am, abogado, médico y profesor universitario. Voló gratis por el mundo, firmó cheques sin fondos, trabajó en hospitales sin formación, y dictó clases sin título alguno.

Fue capturado a los 21 años y luego de cumplir condena, trabajó con el FBI ayudando a detectar fraudes. Su historia inspiró la película Catch Me If You Can.

🎭 Lo que podemos aprender

Frank Abagnale no necesitó vulnerar sistemas ni escribir código. Lo suyo fue la manipulación humana. Y eso lo hace más relevante que nunca.

Suplantación de identidad: fingió ser piloto, abogado y médico. Usaba documentos creíbles y se comportaba como si perteneciera al entorno. Nadie lo dudaba.

Pretexting: respaldaba su rol con uniformes, carnets falsos y conocimiento técnico aprendido de observar o leer manuales.

Abuso de confianza: hablaba con seguridad, hacía preguntas como si fuera parte del equipo, y generaba simpatía. Las personas lo querían ayudar.

Persuasión emocional: recurría a excusas urgentes: "necesito abordar ahora", "es una operación crítica", "si no firmo esto, perderé mi empleo".

Cada una de estas técnicas sigue vigente, solo que ahora llegan por correo, mensaje de texto o llamada. Lo que antes era una estafa presencial, hoy puede automatizarse y escalarse.

🔒 Reflexión final

“No necesitas hackear una máquina si puedes engañar al usuario.”

Ingeniería social no es ficción: es una de las formas más efectivas de ataque hoy en día.

Y no importa cuán sofisticada sea la tecnología: si un atacante logra manipular a una persona, todo cae.

La mejor defensa es una combinación de conciencia, duda razonable y buenos protocolos.