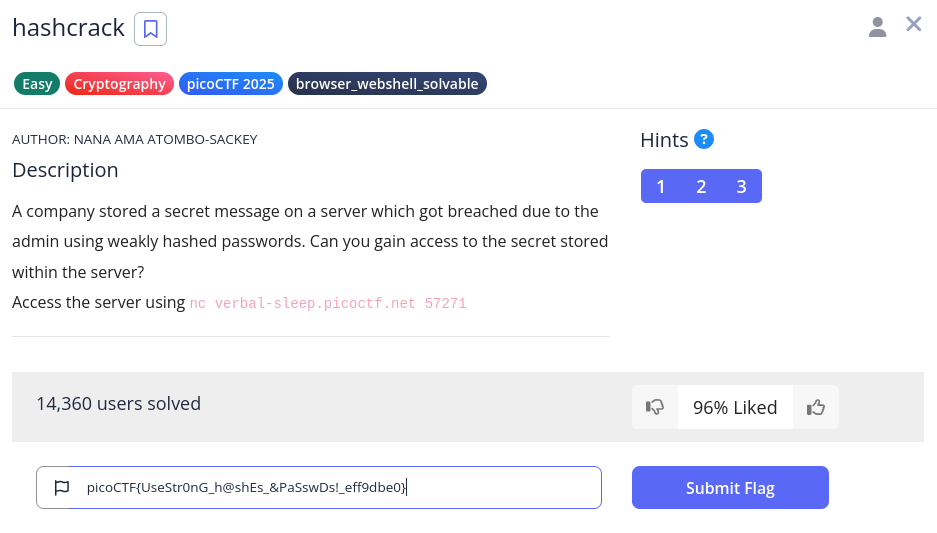

Hashcrack - picoCTF

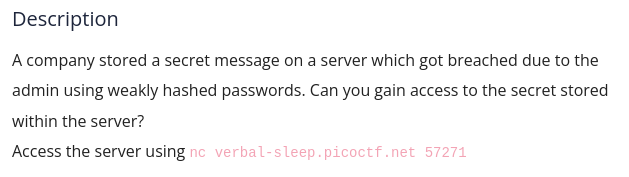

Nos da la siguiente descripcion:

"Una empresa almacenó un mensaje secreto en un servidor que fue vulnerado debido a que el administrador usaba contraseñas débilmente hasheadas. ¿Puedes obtener acceso al secreto almacenado en el servidor?"

Lo primero que hacemos es conectarnos al servidor remoto a traves de netcat ya que nos da el dato del nombre del servidor(host) y el numero del puerto del servidor

Es una herramienta de red que permite:

• Conectarte a puertos TCP/UDP remotos

• Escuchar conexiones

• Hacer debugging o pruebas de red

Una vez conectados identificamos que nos da un hash MD5 ya que tiene 32 caracteres hexadecimales(128 bits)

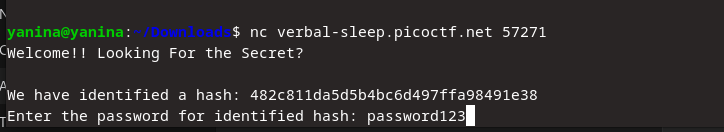

Una vez tenemos el hash usamos una herramienta llamada

https://crackstation.net/Es un sitio web que permite crackear hashes de contraseñas mediante fuerza bruta con un diccionario masivo precomputado.

Ingresando el hash tenemos como resultado: password123

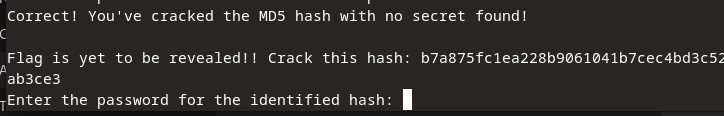

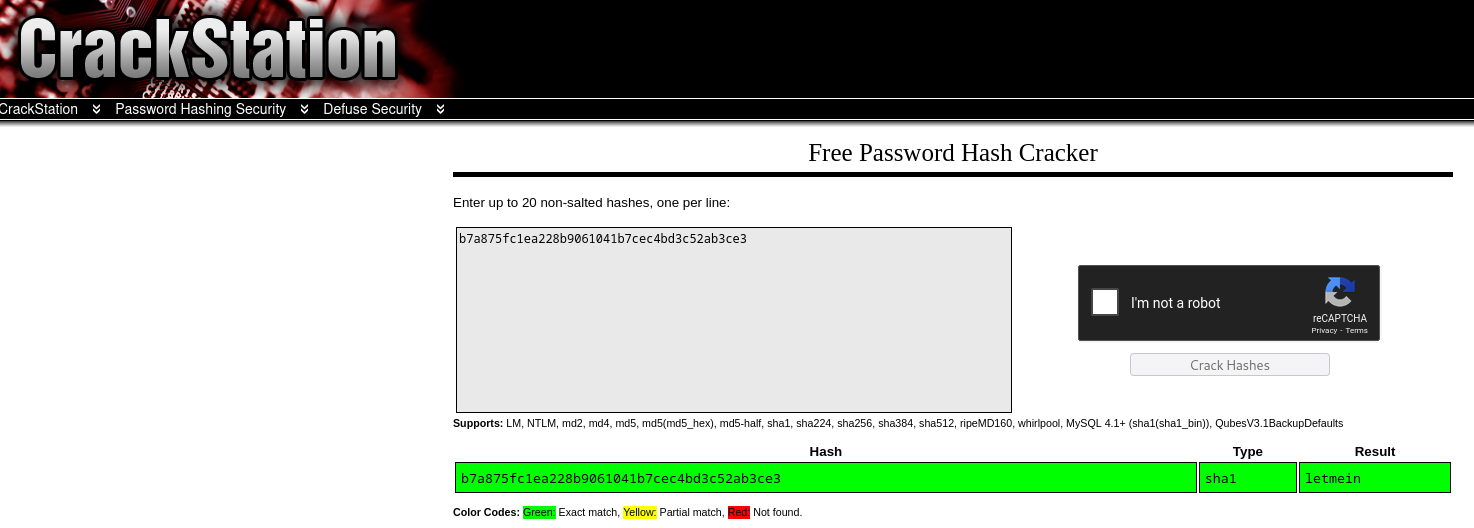

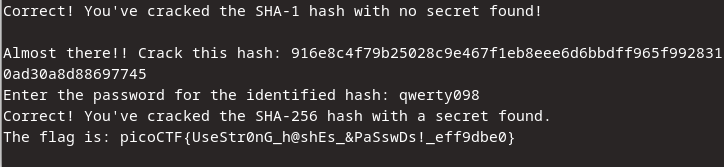

Es correcto, pero nos da un nuevo hash de tipo SHA-1 (40 hexadecimales) para crackear:

Por lo tanto realizamos el mismo procedimiento y nos da como respuesta: letmein

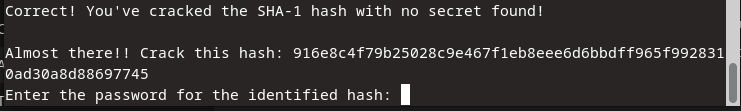

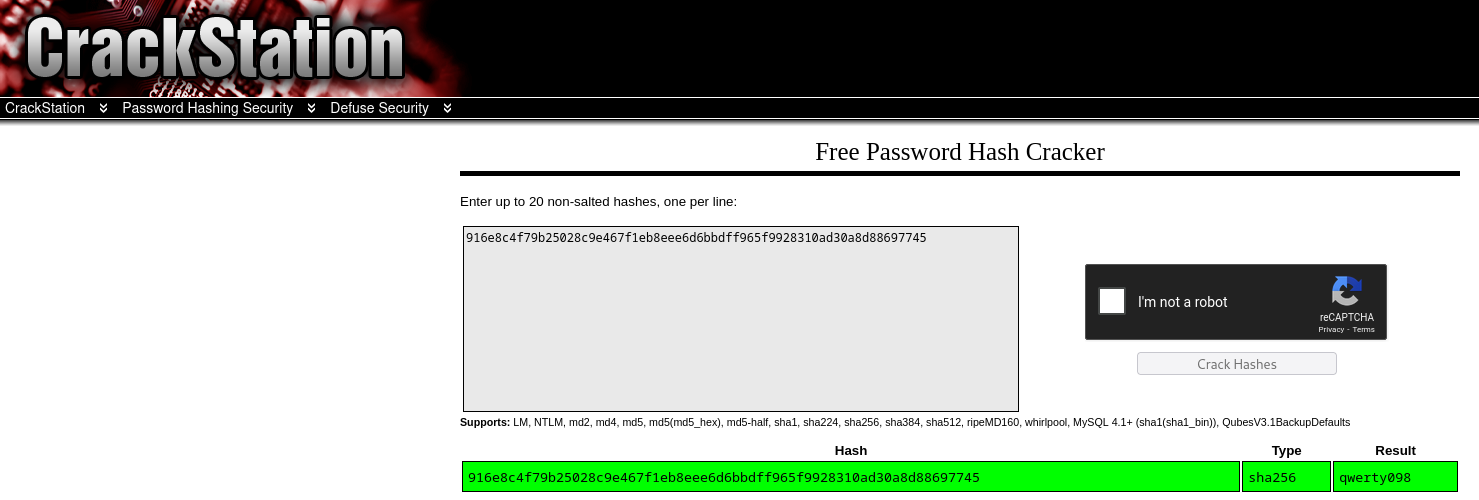

Ingresamos y es correcto, a continuacion nos da un nuevo hash esta vez es un SHA-256 (64 hexadecimales)

Usamos nuevamente crackstation el cual nos da como resultado: qwerty098

Ingresamos el valor y es correcto, y nos da la flag: picoCTF{UseStr0nG_h@shEs_&PaSswDs!_eff9dbe0}

y resuelto!!!!